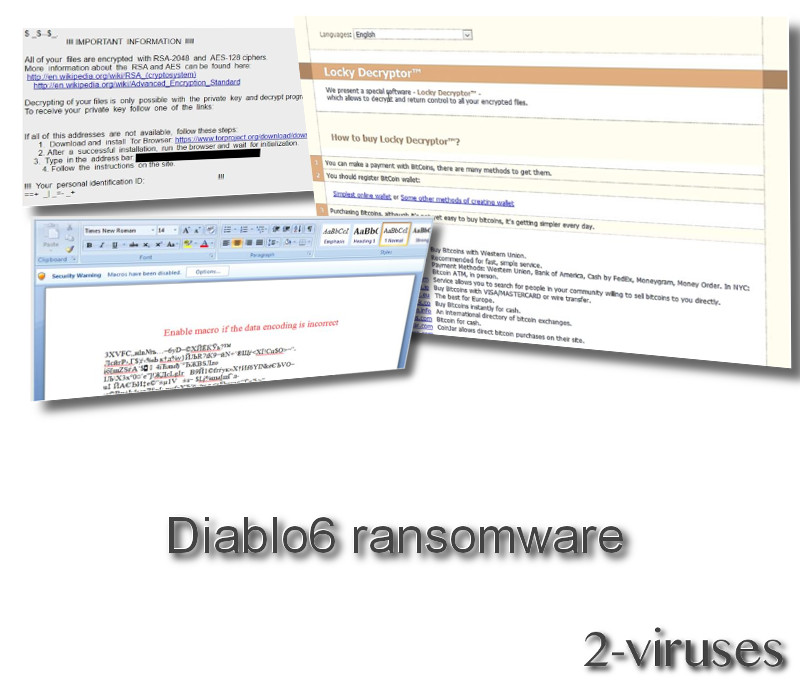

悪質なことでその名を轟かせたLocky ランサムウェアを覚えていますか? なんと、この感染が少し形を変えて全く違う名前で復活したようです。その名はDiablo6。このランサムウェアの名前を憶えておきましょう。このウイルスは、Locky ランサムウェアと同じRSA-2048 および/または AES-128という暗号を使用します。これらはあなたのファイルを完全にロックすることができる非常にパワフルな暗号です。後にこれを復号するのは本当に苦労することになるでしょう。

導入されて間もなくして、Diablo6はLockyの新亜種に置き換えられました。言葉を変えるとこの新しい亜種に付き添われる形になりました。: Lukitus クリプトウイルス (Locky ランサムウェアの2つの新亜種であるDiablo6およびLukitusがNecurs botnetによってブーストを得る Ibtimes.co.uk)。どちらの亜種も、JSファイルを隠した有害なアーカイブを含む悪質なスパムキャンペーンを配信するという戦略を利用しています。さらに悪質スパムはNecurs botnetによって強力にサポートされています。悪意のある添付ファイルがデバイスの中に埋め込まれると、VBS ダウンローダーのスクリプトが実行されます。

ランサムウェアは最も危険なウイルスのひとつです。世界中の至る所でユーザーを攻撃し、コンピュータに保管されているほとんどのファイルを暗号化して、ファイルの暗号を解くデスクリプタ(復号鍵)を受け取るためのランサム(身代金)を支払うよう要求します。被害者の声を実際に聞くのが一番です。ユーザーの1dunn00 さんは、Redditにおいてこのランサムウェアの体験談を投稿しています:

どうもこんにちは。パソコンがウイルスに感染してしまったみたいなんです。壁紙が変えられ、いくつものファイルがドロップされています。全部のファイルには下のような拡張子が追加されています:

DB2B3823-2F3823932-3292.diablo6

右クリックしてプロパティを選択すると、DIABLO6 ファイルと表示されました。念のために言っておきますが、自分はDiablo ゲームなんてしません。ウイルスだと思います。readme ファイルを開いたら、茶色で「Locky デスクリプタ」と表示のあるページが出ました。そのページにはファイルを取り戻したくば0.5 BTCを支払うよう要求されています。誰か助けてください。

これはDiablo6 ランサムウェア攻撃に関する実際の記述です (1).

Diablo6 ウイルスのプロセス

過去に遡ると、Locky ランサムウェアは最も致命的で広く行き渡ったランサムウェアウイルスのひとつと考えられていました。それが今回、サイバーセキュリティ研究者であるRacco42によって確認された通り、新しい姿をして戻ってきたのです (2)。今度はDiablo6 ランサムウェアという商標で、ほとんどの場合スパムメールから拡散されています。興味があれば、この感染のファイルをPastebinで見ることもできます (3)。

なのでこの感染はスパム(迷惑)カテゴリーのEメールに添付されていることが明らかです。あなたが添付ファイルを開きさえすれば、すべてのファイルが自動的にコンピュータに設置され、悪質なプロセスが開始されるようになっています。Diablo6 ウイルスはまず、システムのフルスキャンを実行して暗号化できるファイルを見つけ出します。基本的に、一般的なファイルの種類はすべてこのカテゴリに分類されます。全リストの参照:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

暗号化の際に「.diablo6」という拡張子が全ての該当ファイルに追加され、RSA-2048 または AES-128 クリプトグラフィーで暗号化されます。それ以降はこれらのファイルを開くことはできません。暗号化が行われた直後に、「Diablo6.html」「Diablo6_[4_digit_number].html」「Diablo6.bmp」という3つの新しいファイルがデスクトップに現れます。デスクトップの壁紙も自動的に変更されます。

以下はDiablo6 ランサムウェアによって表示されるメッセージ(別名: ランサムメモ)です(原文):

IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

hxxps://en.wikipedia.org/wiki/RSA_(cryptosystem)

hxxps://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Decrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:

If all of this addresses are not available, follow these steps:

- Download and install Tor Browser: hxxps://www.torproject.org/download/download-easy.html

- After a successful installation, run the browser and wait for initialization.

- Type in the address bar:

- Follow the instructions on the site.

!!! Your personal identification ID:

見てわかる通り、被害者ユーザーは自分のファイルが暗号化されたこと、そしてその問題を解決するにはLocky Decryptorを購入する必要があることを知らされます。現時点では0.5 BTC(ビットコイン)が要求され、これはおよそ$1,600に換算されます。これはOR ウェブブラウザを使ってランサムメモ上で促されているリンクを訪問することにより、深層ウェブにて購入することができると示されています。

不運にも、今のところLockyによる暗号を無料で復号する方法はなく、よってDiablo6も同様です。この状況での唯一の希望は、ボリューム・シャドウ・コピーまたはシステムバックアップを利用してコンピュータをウイルスに感染する前の状態に復元することです。マルウェアがあなたのコンピュータに侵入しようとするのを防ぐリアルタイムの保護を取り入れるのも良策です。Reimageや、リアルタイム保護機能を備えたReimageなどの評判の良いツールを使用することをお勧めします。

Diablo6 %e3%83%a9%e3%83%b3%e3%82%b5%e3%83%a0%e3%82%a6%e3%82%a7%e3%82%a2 quicklinks

- Automatic Malware removal tools

- システム復元を使ってDiablo6 ランサムウェア を取り除く方法は?

- 2. Diablo Virusを完全に削除する

- 3. ボリューム・シャドー・コピーを使ってDiablo6 ランサムウェア に感染したファイルを復元する

Automatic Malware removal tools

(Win)

Note: Spyhunter trial provides detection of parasites and assists in their removal for free. limited trial available, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: Combo Cleaner trial provides detection of parasites and assists in their removal for free. limited trial available,

システム復元を使ってDiablo6 ランサムウェア を取り除く方法は?

1. [セーフモードとコマンドプロンプト]でコンピュータを再起動する

Windows 7 / Vista/ XPの場合

- [スタート] → [シャットダウン] → [再起動] → [OK]

- [詳細ブートオプション]画面が現れるまでF8 キーを何度か押します。

- [セーフモードとコマンドプロンプト]を選択します。

Windows 8 / 10の場合

- Windows ログイン画面で[電源]ボタンを押します。それから[Shift]キーを押しながら[再起動]をクリックします。

- [トラブルシュート] → [詳細オプション] → [起動設定]を選択し、[再起動]をクリックします。

- 読み込んだら、起動設定のリストから[セーフモードとコマンドプロンプトを有効にする]を選択します。

システムのファイルや設定を復元する

- [コマンドプロンプト]モードが読み込まれたら、cd restore を入力して[Enter]を押します。

- それからrstrui.exe を入力して再度[Enter]を押します。

- 現れた画面上で[次へ]をクリックします。

- Diablo6 ransomware がシステムに侵入する前に使用可能である復元ポイントをひとつ選び[次へ]をクリックします。

- [はい]をクリックしてシステムの復元を開始します。

2. Diablo Virusを完全に削除する

システムの復元後は Reimage Spyhunter のようなマルウェア対策プログラムを使ってコンピュータをスキャンし、Lockyに関連する全ての不正ファイルを取り除くことが推奨されます。

3. ボリューム・シャドー・コピーを使ってDiablo6 ランサムウェア に感染したファイルを復元する

お使いのオペレーションシステムにおいてシステムの復元を使わないのであれば、ボリューム・シャドー・コピーのスナップショット機能を使うことができるかもしれません。システム復元スナップショットが作成された地点のファイルのコピーを保管するのです。通常、Diablo6 ransomwareはボリューム・シャドー・コピーの可能な限り全てを削除しようとします。なのでこの方法は全コンピュータで機能するとはいえませんが、できる場合もあります。

ボリューム・シャドー・コピーは、Windows XP サービスパック2、Windows Vista、Windows 7、Windows 8でのみ利用可能です。ボリューム・シャドー・コピーを介してファイルを再獲得する方法は2通りあります。ネイティブWindows 以前のバージョンを使って、またはシャドーエクスプローラを介して行うことができます。

a) ネイティブWindows 以前のバージョン暗号化されたファイル上で右クリックをし[プロパティ]から[以前のバージョン]タブを選択します。その特定のファイルの前コピーとそれがボリューム・シャドー・コピーに保管された日付が見られるはずです。再獲得したいファイルを選び、自分のディレクトリに保存したいなら[コピー]をクリック、または既存する暗号化されたファイルに上書きしたいなら[復元]をクリックします。ファイルの内容を確認したい場合は[開く]をクリックしてください。

オンラインで無料で見つけられるプログラムです。シャドーエクスプローラの完全版またはポータブル版のどちらかでダウンロードできます。Iプログラムを開きます。左上端で探しているファイルが保管されているドライブを選択してください。そのドライブ上にある前フォルダを確認できます。フォルダ全体を再獲得するには、そのフォルダの上で右クリックをして[エクスポート]を選択します。それから保管したい場所を選択してください。

注意: 多くの場合において、最近のランサムウェアによって感染したデータファイルを復元するのは不可能です。したがって用心のために、きちんとしたクラウドバックアップソフトウェアを使用することを推奨します。私たちが推奨しているのは、Carbonite、BackBlaze、CrashPlan、Mozy Homeです。ぜひチェックしてみてください。

参考文献: